黑客入侵网站常见手段有哪些?

想要防御,就得先了解攻击面。黑客常用的“入口”大致可以归为以下几类:

(图片来源网络,侵删)

- SQL注入:在登录框、搜索框等一切能与数据库交互的地方插入恶意SQL语句,从而绕过身份验证或拖库。

- 文件上传漏洞:利用网站对上传文件类型校验不严,把伪装成图片的WebShell传上去,直接拿到服务器权限。

- 弱口令爆破:用字典或社工库对管理员后台、SSH、FTP进行暴力破解,一旦成功即可长驱直入。

- 供应链污染:篡改第三方JS库、CDN资源,在用户浏览器里植入挖矿或窃取Cookie的脚本。

- 逻辑漏洞:例如订单金额被前端篡改、越权查看他人数据,这类漏洞往往不需要高深技术,却危害巨大。

黑客拿到权限后会做什么?

很多人以为黑客只是“挂黑页”炫耀,其实真正的黑产更注重隐蔽与持续收益:

- 植入后门:在系统深处留下不死马、定时任务或内核模块,即使表面文件被删除也能复活。

- 横向移动:利用内网弱口令或永恒之蓝等工具,把一台被控服务器当成跳板,攻击同网段其他主机。

- 数据窃取:打包数据库、订单、用户信息,放到暗网出售或用于精准诈骗。

- 流量劫持:修改DNS或Nginx配置,把正常访问重定向到博彩、色情站点,赚取广告分成。

- 挖矿:占用CPU/GPU资源挖门罗币,服务器性能骤降,用户投诉不断。

网站被黑后第一时间该做什么?

冷静是第一位,慌乱只会扩大损失。下面给出黄金72小时应急清单:

1. 立即隔离

断开被入侵服务器的公网连接,或把域名解析到静态维护页,防止黑客继续操作。

2. 保留现场

用dd命令完整镜像磁盘,或至少打包/var/log、Web目录、数据库文件,为溯源留证。

3. 排查入侵点

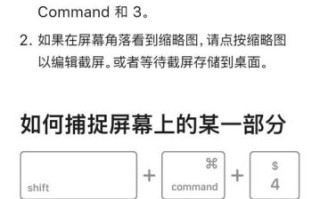

对照上文列出的常见手段,依次检查:

(图片来源网络,侵删)

- 最近7天的Web访问日志里是否出现大量select、union关键字?

- /upload目录是否突然出现可疑.php、.asp文件?

- /etc/passwd、计划任务是否被修改?

4. 清除后门

不要只删表面文件,用find / -mtime -3 -name "*.php"找出最近3天改动过的脚本,结合diff与官方源码比对。

5. 重装系统

如果服务器已深度沦陷,最干净的做法是备份数据后全盘重装,再重新部署代码与依赖。

如何防止再次被黑?

亡羊补牢,核心在于缩小攻击面+持续监控。

代码层加固

- 所有SQL统一使用预编译参数化查询,杜绝拼接。

- 上传文件白名单校验:MIME+文件头+后缀三重检查,并随机重命名。

- 开启内容安全策略(CSP),禁止内联脚本,降低XSS风险。

系统层加固

- 关闭不必要的端口,SSH改为密钥登录并禁止root远程。

- 使用Fail2ban自动封锁暴力破解IP。

- 定期用Lynis做基线扫描,及时修补CVE漏洞。

业务层监控

- 接入WAF(如Cloudflare、长亭雷池),实时拦截恶意请求。

- 对订单、提现等敏感接口加人机校验,防止自动化攻击。

- 部署日志审计平台(ELK、Graylog),设定异常告警规则,例如“同一IP一分钟登录失败超过30次”。

被黑后如何向用户交代?

透明与负责是重建信任的唯一途径:

- 48小时内发公告:说明事件时间线、受影响范围、已采取措施。

- 提供补救方案:免费密码重置、信用监控、赔付政策。

- 后续跟进:公布第三方安全审计报告,邀请白帽持续众测。

常见疑问解答

Q:网站用了HTTPS还会被黑吗?

A:HTTPS只能加密传输,无法阻止SQL注入、文件上传等应用层漏洞。

(图片来源网络,侵删)

Q:云厂商提供的安全组足够安全吗?

A:安全组是网络层第一道门,但代码层漏洞仍需要你自己修补。

Q:小站没价值,黑客看不上?

A:自动化工具扫全网,哪怕是一台低配云主机,也能被拉去挖矿或当跳板。

写在最后

安全是一场没有终点的马拉松。今天修补的漏洞,明天可能就会出现新的绕过方式。保持敬畏、持续学习、定期演练,才是让黑客知难而退的唯一办法。

版权声明:除非特别标注,否则均为本站原创文章,转载时请以链接形式注明文章出处。

还木有评论哦,快来抢沙发吧~